Nun hat es auch unsere Kunden erreicht — glücklicherweise wurden die E-Mails direkt als "hochgefährlich" durch die Radan IT Cyber Security eingestuft und nicht an die Postfächer unserer Kunden durchgelassen, so dass Schlimmeres verhindert werden konnte.

Das Vorgehen der Betrüger

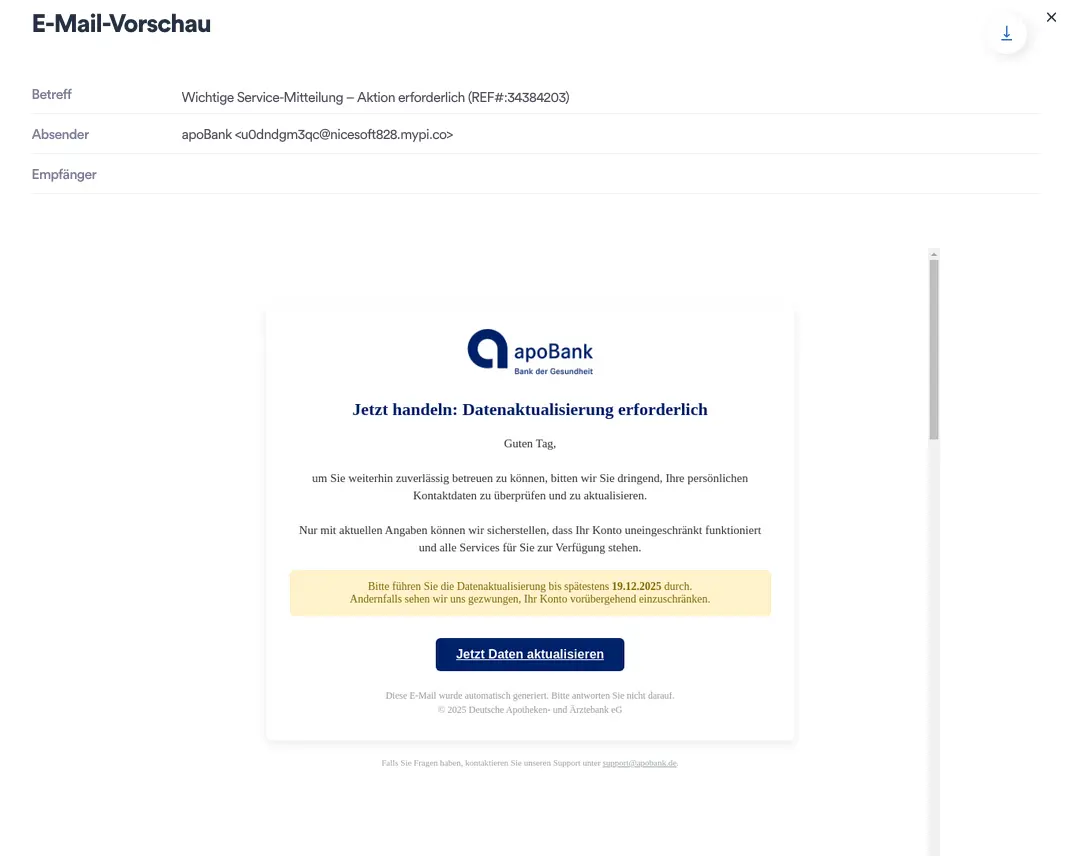

Der erste Schritt ist eine sogenannte Phishing-E-Mail, die beim Empfänger zeitlichen Druck erzeugen soll, indem sie ihn auffordert, seine persönlichen Daten zu aktualisieren, da andernfalls mit einer vorübergehenden Kontosperrung gedroht wird.

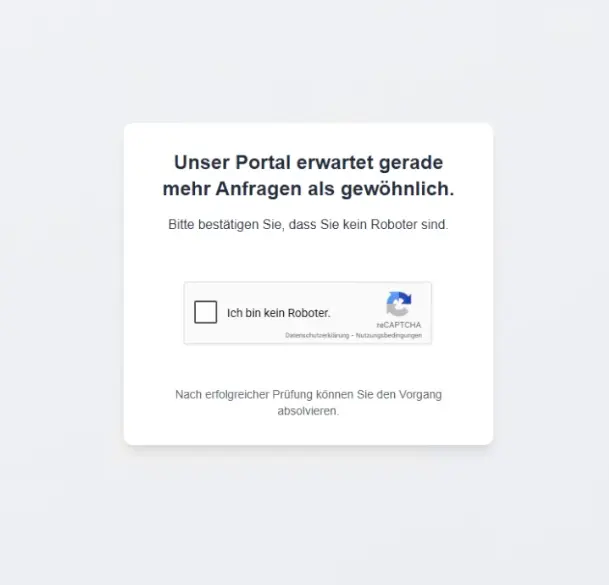

Klickt man auf den Link oder Button „Jetzt Daten aktualisieren“, gelangt man auf eine Webseite, die vorgibt, aufgrund hohen Datenverkehrs überlastet zu sein. Es wird daher eine Überprüfung durchgeführt, ob es sich beim Empfänger der E-Mail um einen Roboter oder einen Menschen handelt.

Was danach passiert, bleibt unsichtbar für die E-Mail Security, da sie diese Überprüfung nicht erfolgreich abschließen kann — der hohe Datenverkehr ist hier aber natürlich nur ein Vorwand um die Glaubwürdigkeit aufrecht zu erhalten.

Die Sicherheitsüberprüfung der E-Mail

Die E-Mail Security hat das Urteil auf der Grundlage der folgenden Analysen gefällt — schädliche URLs wurden aus Sicherheitsgründen geschwärzt:

- E-Mail ist aufgrund der ML-Modellklassifizierung, einer neu erkannten IP-Adresse und einer schlechten Reputation möglicherweise bösartig.

- Verdächtige URL und Reputation des Absenders.

- Aufgrund mehrerer Indikatoren wurde eine hochverdächtige URL erkannt.

- Verdächtige E-Mail erkannt.

- Bösartige E-Mail identifiziert.

- Phishing-Versuch von einem Absender mit geringer Reputation erkannt.

- E-Mail enthält verdächtige, neu registrierte URL.

- Möglicher Phishing-Versuch erkannt.

- Bösartige URL erkannt.

- Phishing-Versuch zur Erlangung von Anmeldedaten erkannt.

- E-Mail als potenziell bösartig identifiziert.

- Möglicher Phishing-Versuch identifiziert.

- Möglicher Phishing-Versuch erkannt.

- Möglicherweise bösartige URL erkannt.

- Möglicher Phishing-Versuch von einem Absender mit schlechter Reputation erkannt.

- URL-Weiterleitung erkannt – share.google -> "GESCHWÄRZT".

- Zähler des Absenders – sauber: 0, bösartig: 0, Spam: 0.

- Phishing erkannt.

- SPF-Prüfung für "GESCHWÄRZT" FEHLGESCHLAGEN.

- Keine Korrelation zwischen Absendername und Postfach

- Absendername hat niedrige Reputation: apobank

- URL-Beschreibung hat hohe Spam-Reputation

- URL-Domain "GESCHWÄRZT" sauber: 0

- Neu registrierte URL-Domain

- Domain des Absenders "GESCHWÄRZT" sauber: 0

Radan IT geht einen Schritt weiter!

Um die Funktionsweise dieser Phishing-Attacke genau zu verstehen, haben wir uns entschieden, eine abgeschottete virtuelle Maschine einzurichten, in der wir die Phishing-E-Mail und nachfolgende Angriffe analysieren können. Dieser Ansatz ermöglicht es uns, Ihnen in diesem Beitrag umfassende Informationen zu liefern.

Die URL lies sich ganz normal über den Edge Browser öffnen. Keine Warnungen durch die in Edge integrierten Sicherheitsfunktionen, noch durch unsere Cyber Security Suite — verständlich, da die URL in erster Linie erstmal nur zu einer ganz normalen und "ungefährlichen" Webseite mit 2 Formularen führt.

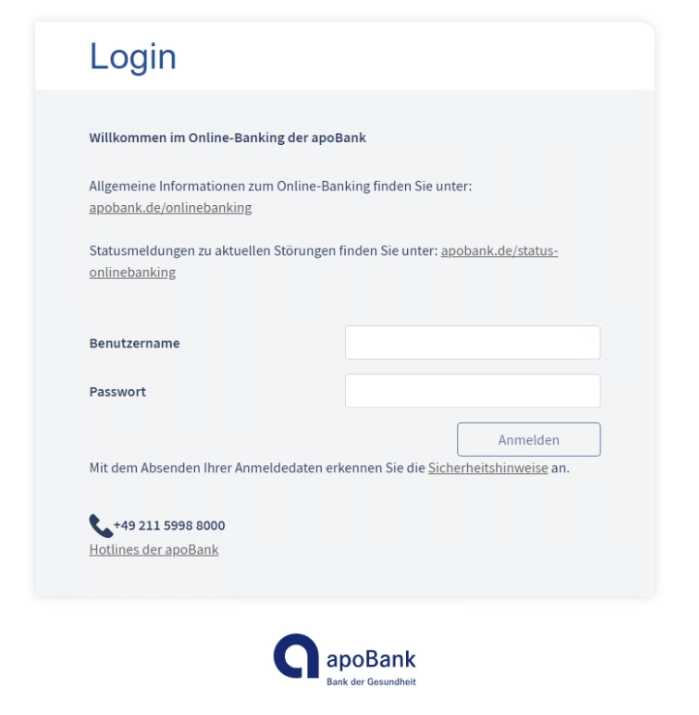

Im ersten Schritt der Webseite wurden die Logindaten der apoBank für den vermeintlichen Login abgefragt. Dieser dient den Angreifern grundsätzlich erstmal für den Login zu den Konten des Phishing E-Mail Empfängers.

Die originale Loginseite der apoBank sieht aktuell im Übrigen so aus:

Die Illustration im oberen Bereich der Loginseite dürfte eine zeitlich begrenzte Anzeige sein. Natürlich wurden aber auf der Phishing Loginseite die Sicherheitshinweise weggelassen.

Im zweiten Schritt der Webseite erscheint dann ein weitere Formular, in welchem Sie Ihren Vornamen, Nachnamen, Ihr Geburtsdatum und Ihre Telefonnummer hinterlegen müssen.

Der Anruf durch die Betrüger

Da die Angreifer nun alle benötigten Daten von Ihnen haben, folgt ein zeitnaher Anruf an Ihre über das Formular übermittelte Telefonnummer.

Damit Sie das Gefühl haben, tatsächlich mit der apoBank zu telefonieren, nutzen die Angreifer das sogenannte "Call-ID Spoofing". Kurz gesagt bedeutet dies, dass die Angreifer vorgeben, unter einer offiziellen Rufnummer anzurufen, diese ist aber gefälscht — in diesem Beispiel ist das die Rufnummer apoBank.

Weitere Informationen zum "Call-ID Spoofing" können bei der Bundesnetzagentur unter folgendem Link gefunden werden:

https://www.bundesnetzagentur.de/DE/Vportal/TK/Aerger/Faelle/Manipulation/start.html

Weiter geht's!

Da die Angreifer sich bereits vor dem Anruf in Ihrem apoBank Benutzerkonto einloggen konnten, haben sie hierüber einigen Informationen über Sie zusammentragen können. Kontenanzahl, Kontostände, Name des Kundenbetreuers — jede Information, die Ihnen nach dem Login in Ihrem apoBank Benutzerkonto angezeigt wird.

Beim Anruf gleicht der Angreifer also sämtliche Daten mit Ihnen ab, welche Ihnen absolut plausibel erscheinen.

Nun aber passiert Folgendes:

Der Angreifer erzeugt erneut zeitlichen Druck am Telefon. Vermutlich informiert er Sie über eigenartige Kontobewegungen und das ungeplante Buchungen in einer besorgniserregenden Höhe demnächst von Ihrem Konto abgehen werden, wenn Sie diese nicht am Telefon mit dem Kundenbetreuer (Angreifer) stornieren. Hierzu ist allerdings eine vermeintliche Legitimierung der "Stornierungsaufträge" notwendig.

Bei den "Stornierungsaufträgen" handelt es sich aber in Wirklichkeit um die, durch die Angreifer erstellten, Überweisungsaufträge — in Höhe Ihres gesamten Kontostandes. Die Überweisungsaufträge, welche aber angeblich "Stornierungsaufträge" sein sollen, werden also vom Angreifer während des Telefonats angestoßen und durch Sie in der Smartphone-App oder einem ählichen 2-Faktor-System freigegeben.

Der Angreifer hat Sie während des Telefonats so stark unter Druck gesetzt und manipuliert, dass Sie keine Zeit haben, über diesen Anruf nachzudenken und die Aussagen des Angreifers mit Logik zu hinterfragen.

Am Ende des Telefonats wiegt Sie der Angreifer in Sicherheit. Sie konnten die Bedrohung mit ihm zusammen gerade noch einmal abwenden!

Beim nächsten Login in Ihr Benutzerkonto werden Sie feststellen, dass alle Ihre Konten, bis auf den letzten Cent, leergeräumt wurden.

Aus diesem und vielen weiteren Gründen ist es ratsam, stets wachsam zu bleiben. Überprüfen Sie lieber fünfmal den Link in der E-Mail. Angriffsmethoden werden, insbesondere durch künstliche Intelligenz, immer ausgefeilter und schwerer zu erkennen. Sollten Sie Opfer eines solchen Angriffs werden, bewahren Sie Ruhe und kontaktieren Sie Ihre Bank für weitere Schritte.

Wichtig: Diese Angriffsmethode ist nicht auf die apoBank beschränkt, sondern kann auf jede Bank angewendet werden. Die Sicherheitsmaßnahmen werden durch sogenannte „Social-Engineering“-Techniken, wie in diesem Artikel beschrieben, umgangen.

Es ist daher wichtig, dass Sie Ihrem IT-Dienstleister vertrauen können und dieser sämtliche Risiken für Sie minimiert.

Die Radan IT bietet ihren Kunden und deren Mitarbeitern deswegen unter anderem regelmäßig stattfindende Security Awareness Trainings und eine fortschrittliche E-Mail Security an.

ACHTUNG: Phishing E-Mail im Namen der apoBank